port+link-mode+bridge

作者:独猎鹏

2、保护内部网络安全性

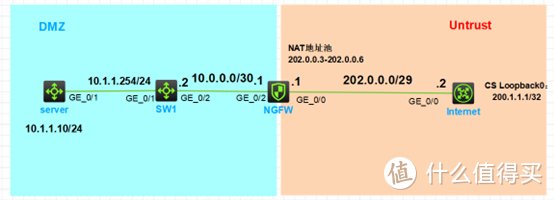

(1)设备命名、接口启用IP地址

NGFW:

#

sysname NGFW 设备命名为NGFW

#

interface GigabitEthernet1/0/0 进入接口视图下,配置IP地址

ip address 202.0.0.1 255.255.255.248

#

interface GigabitEthernet1/0/2 进入接口视图下,配置IP地址

ip address 10.0.0.1 255.255.255.252

#

SW1:

#

sysname SW1 设备命名为SW1

#

interface GigabitEthernet1/0/2 进入接口视图下

port link-mode route 修改接口为三层模式(缺省为bridge二层桥模式)

ip address 10.0.0.2 255.255.255.252 配置接口IP地址

#

Internet:

#

sysname internet 设备命名为internet

#

interface GigabitEthernet0/0 进入接口视图下

ip address 202.0.0.2 255.255.255.248 添加ip地址

#

interface LoopBack0 添加loopback接口,逻辑接口,用于模拟公网

description CS 接口添加描述,意思为:测试

ip address 200.1.1.1 255.255.255.255 接口配置ip地址

#

(2)DMZ区域配置(DHCP配置,绑定配置)、Untrust区域配置

A、安全区域划分

NGFW:

#

security-zone name DMZ 进入dmz安全区域

import interface GigabitEthernet1/0/2 将内网接口加入到dmz安全区域

#

security-zone name Untrust 进入untrust安全区域

import interface GigabitEthernet1/0/0 将公网接口加入到untrust安全区域

#

B、DHCP配置

分配指定IP地址给Server

1)获取IP地址

I、Server配置:

Server(通过交换机模拟):

#

sysname Server 设备命名为Server

#

vlan 10 创建vlan 10

#

interface GigabitEthernet1/0/1 进入接口视图下

port link-mode bridge 接口设置为桥模式

port access vlan 10 将接口属于vlan 10

#

interface Vlan-interface10 配置三层虚接口(逻辑接口)

#

II、查询server mac地址

[Server]display interface Vlan-interface 10 查询接口参数,目的是查看mac地址

Vlan-interface10

Current state: UP

Line protocol state: UP

Description: Vlan-interface10 Interface

Bandwidth: 100000 kbps

Maximum transmission unit: 1500

Internet address: 10.1.1.10/8 (DHCP-allocated)

IP packet frame type: Ethernet II, hardware address: 06db-1d10-0902

IPv6 packet frame type: Ethernet II, hardware address: 06db-1d10-0902

Last clearing of counters: Never

Last 300 seconds input rate: 4 bytes/sec, 32 bits/sec, 0 packets/sec

Last 300 seconds output rate: 3 bytes/sec, 24 bits/sec, 0 packets/sec

Input: 11 packets, 2046 bytes, 0 drops

Output: 30 packets, 4156 bytes, 0 drops

III、DHCP配置

SW1:

#

vlan 10 创建vlan10

#

interface GigabitEthernet1/0/1 进入接口视图下

port link-mode bridge 接口为二层接口,桥模式

port access vlan 10 接口属于vlan 10

#

interface Vlan-interface10 进入三层虚接口视图下

ip address 10.1.1.254 255.255.255.0 配置网关地址

#

dhcp enable 启用dhcp服务功能

#

dhcp server ip-pool server 创建地址池

gateway-list 10.1.1.254 配置网关地址

network 10.1.1.0 mask 255.255.255.0 添加可以分配地址段

forbidden-ip 10.1.1.254 保护起来ip地址不被分配

static-bind ip-address 10.1.1.10 mask 255.255.255.0 hardware-address 06db-1d10-0902

# 配置给server分配指定ip地址为10.1.1.10

Server(通过交换机模拟):

#

interface Vlan-interface10 进入三层虚接口视图下

ip address dhcp-alloc 动态获取ip地址(此命令用于接口启用dhcp客户端功能)

#

(3)安全策略,实现区域之间可以互相访问

NGFW:

#

object-group ip address dmz 添加dmz地址组

0 network subnet 10.1.1.0 255.255.255.0 添加地址段

#

object-group ip address untrust 添加untrust地址组

0 network subnet 0.0.0.0 0.0.0.0 访问公网允许所有,any

#

security-policy ip 添加安全策略

rule 0 name dmz-untrust 策略为dmz区域到untrust区域

action pass 动作为允许

source-zone dmz 源安全区域为dmz

destination-zone untrust 目的安全区域为untrust

source-ip dmz 源ip地址为dmz地址组

destination-ip untrust 目的IP地址为untrust地址组

#

(4)开启攻击防范

NGFW:

#

attack-defense policy attack 开启攻击防范功能

signature detect land action drop logging 启用land攻击防范,发现攻击丢包并记录日志

#

security-zone name Untrust 进入untrust安全区域

attack-defense apply policy attack 应该单包攻击防范功能。

#

注意:所有的单包攻击均如上配置。仔细看需求进行修改。

(5)配置NAT

NGFW:

#

nat address-group 1 添加nat地址池

address 202.0.0.3 202.0.0.6 地址池地址为202.0.0.3到202.0.0.6共4个地址

#

acl basic 2023 配置允许内网访问外网的acl

description nat 添加描述,意思是本acl给nat使用

rule 0 permit source 10.1.1.0 0.0.0.255 添加允许访问公网的内网地址段

#

ip route-static 0.0.0.0 0 202.0.0.2 配置到公网路由

#

ospf 1 启用ospf路由协议,进程号为1(默认进程为1)

default-route-advertise ospf生成默认路由(引入static生成的默认路由)

area 0.0.0.0 进入区域0(骨干区域)

network 10.0.0.0 0.0.0.3 发布互联业务网段

#

acl advanced 3000 配置acl,目的是实现防火墙和sw1之间能够允许ospf协议报文

rule 0 permit ip source 10.0.0.1 0 destination 10.0.0.2 0

rule 5 permit ospf

#

zone-pair security source Local destination DMZ 添加安全策略,实现local可以访问dmz

packet-filter 3000

#

acl advanced 3001 配置acl,目的是实现防火墙和sw1之间能够允许ospf协议报文

rule 0 permit ip source 10.0.0.2 0 destination 10.0.0.1 0

rule 5 permit ospf

#

zone-pair security source DMZ destination Local 添加安全策略,实现dmz可以访问local

packet-filter 3001

#

interface GigabitEthernet1/0/0

nat outbound 2023 address-group 1 公网接口应用nat功能,关联acl及地址池

#

SW1:

#

ospf 1 启用ospf路由协议,进程号为1(默认进程为1)

silent-interface Vlan-interface10 接口配置为静默端口(防止路由泄露给客户端)

area 0.0.0.0 进入区域0(骨干区域)

network 10.0.0.0 0.0.0.3 发布互联业务网段

network 10.1.1.0 0.0.0.255 发布业务网段

#

(6)测试

ping 200.1.1.1 测试公网可达,目的看nat配置是否正确

Ping 200.1.1.1 (200.1.1.1): 56 data bytes, press CTRL_C to break

56 bytes from 200.1.1.1: icmp_seq=0 ttl=253 time=3.000 ms

56 bytes from 200.1.1.1: icmp_seq=1 ttl=253 time=2.000 ms

56 bytes from 200.1.1.1: icmp_seq=2 ttl=253 time=2.000 ms

56 bytes from 200.1.1.1: icmp_seq=3 ttl=253 time=3.000 ms

56 bytes from 200.1.1.1: icmp_seq=4 ttl=253 time=2.000 ms

--- Ping statistics for 200.1.1.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.0% packet loss

round-trip min/avg/max/std-dev = 2.000/2.400/3.000/0.490 ms

%Dec 1 17:28:31:038 2023 Server PING/6/PING_STATISTICS: Ping statistics for 200.1.1.1: 5 packet(s) transmitted, 5 packet(s) received, 0.0% packet loss, round-trip min/avg/max/std-dev = 2.000/2.400/3.000/0.490 ms.

[NGFW]display nat session 查看nat会话表

Slot 1:

Initiator:

Source IP/port: 10.1.1.10/218

Destination IP/port: 200.1.1.1/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/2

Source security zone: DMZ

Total sessions found: 1

查看文章精彩评论,请前往什么值得买进行阅读互动

","gnid":"9a8a94753b5517c41","img_data":[{"flag":2,"img":[{"desc":"","height":"200","title":"","url":"https://p0.ssl.img.360kuai.com/t01b329a67db6b86281.jpg","width":"554"}]}],"original":0,"pat":"art_src_1,fts0,sts0","powerby":"cache","pub_time":1701475051000,"pure":"","rawurl":"http://zm.news.so.com/2cc518ed06dabcc22d7e6d56f304ba6d","redirect":0,"rptid":"bea3a440d167a166","rss_ext":[],"s":"t","src":"什么值得买","tag":[],"title":"H3CNE-Secutity笔记 (仅实验)

阳梵追4770H3C 两个二层交换机间vlan互通问题? -

秦梵垂13875094999 ______ 你是想通过路由器实现 vlan 10 和vlan 20之间的相互访问? 那么交换机1上的3端口怎样配置呢? 一样是: port link-type trunk # port trunk permit vlan 10 20 //这个是对的 然后在路由器上分别终结vlan 10 和 vlan 20的数据帧,因为路由器是三层的,...

阳梵追4770可以在华为的路由器中配置vlan吗? -

秦梵垂13875094999 ______ 可以,低端口路由器有WAN口跟LAN口区别,LAN口就是二层接口,可以划分VLAN. 中高端路由器要看配置的板卡了,如果是三层以太网板,可以做成二层模式,划分VLAN,如果是二层接口板,所在接口,直接做VLAN就行了. 做法跟交换...

阳梵追4770华为5700交换机给一个端口设置 成access;保存了.现在想改成trunk. -

秦梵垂13875094999 ______ 在端口下面:undo port default access vlan port link-type trunk

阳梵追4770交换机怎么进行通信?

秦梵垂13875094999 ______ 交换机对于主机或服务器而言,需要对交换机封装成接入口,cisco的:switchport mode access switchport access vlan 10 huawei/h3c的: port link-type access port defau vlan 10 对于上层接的设备可以起三层地址,比如VLAN10,上行口可以...

阳梵追4770新手求助 关于华为交换机接口access vlan -

秦梵垂13875094999 ______ 有什么需求?下面这个是端口加vlan的方法 interface GigabitEthernet0/0/2 port link-type access port default vlan 1500

阳梵追4770请教H3C交换机和服务器做端口汇聚的一个问题 -

秦梵垂13875094999 ______ # link-aggregation group 1 mode manual# interface GigabitEthernet1/0/1 port link-aggregation group 1# interface GigabitEthernet1/0/2 port link-aggregation group 1# interface GigabitEthernet1/0/3 port link-aggregation group 1#(2) 采用静态LACP...

阳梵追4770三层交换机如何做路由接入 -

秦梵垂13875094999 ______ 创建Vlan 10// 直到50些VLAN都这么创建,因为VLAN1是交换机默认的VLAN所以可以不用创建vlan 10[vlan 10]进入接口模式,添加IP地址接口,子网掩码或者直接输入24 interface vlan 10 [interface vlan 10] ip address 192.168.2.1 255.255.255.0 ...

阳梵追4770华为交换机2326如何删除port link - type trunk,用undo port link - type 不行, -

秦梵垂13875094999 ______ port link-type access这个不用来删除的,改回ACCESS模式.交换机的端口工作模式一般可以分为三种:access和trunk和hybird .你要做的是...

阳梵追4770怎么删除port link -

秦梵垂13875094999 ______ 直接在系统试图下undo port link-aggregation group 1在去接口下删除聚合

阳梵追4770求下面两个交换机端口中的命令每一句的详细解释.interface GigabitEthernet1/0/43port link - mode bridgeport link - type trunkport trunk permit vlan allmirroring - ... -

秦梵垂13875094999 ______[答案] interface GigabitEthernet1/0/43--------------------------接口1/0/43,千兆口(光口),port link-mode bridge---------------------------------------桥接port link-type trunk---------------------------------...